پلتفرم ابری گوگل موسوم به Google Cloud بزرگترین حملهی تکذیبسرور توزیعیافته (DDoS) را مسدود کرد و رکورد قبلی Cloudflare را بهراحتی شکست داد.

Cloudflare درماه ژوئن گزارش داد که بزرگترین حملهی انکار سرویس توزیعشده HTTPS (DDoS) را به گستردگی ۲۶ میلیون درخواست درثانیه، متوقف کرده. این رقم بزرگتر از رکورد قبلی با ۱۷٫۲ میلیون درخواست درثانیه بود که در آگوست ۲۰۲۱ اتفاق افتاد. علاوهبراین در آوریل ۲۰۲۲ نیز شاهد حملهی بزرگ دیگری با سطح ۱۵٫۳ میلیون درخواست درثانیه مواجه بودیم. اکنون بزرگ ترین جستجوگر اینترنت اعلام کرده در بخش جلوگیری از ایننوع حملهها، در جایگاه نخست قرار دارد.

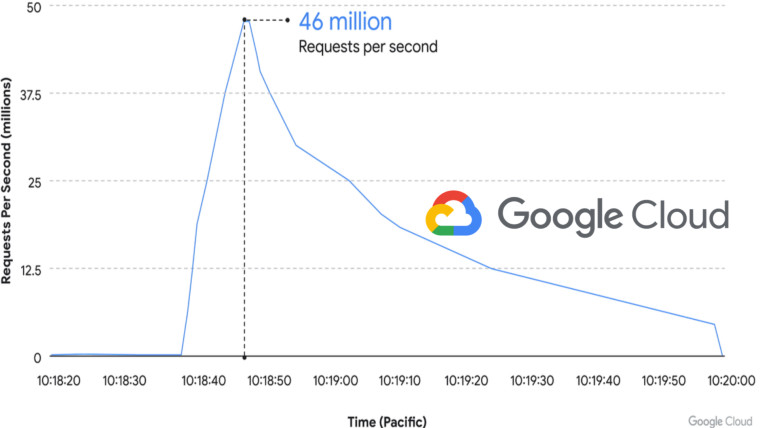

گوگل کلاد در یک پست وبلاگی اعلام کرد که موفق شده است یک حملهی DDoS با ۴۶ میلیون درخواست بر ثانیه را مسدود کند که ۷۶ درصد بزرگتر از بهترین عملکرد Cloudflare در اینحوزه است. برای اینکه زمینهای از مقیاس این حمله را بهشما ارائه دهیم، میتوانید همهی درخواستهایی را تصور کنید که طی یک روز درسطح جهان به ویکیپدیا ارسال میشوند. اکنون تصور کنید که چنین حجمی از درخواست فقط درمدت ۱۰ ثانیه به یک سرویسدهنده ارسال شود.

به گزارش Neowin، حملهی DDoS روی یکی از مشتریان گوگل کلاد رخ داد که از Cloud Armor استفاده میکرد. گوگل میگوید بهمحض اینکه نشانههایی از یک تهدید را تشخیص داد، این مورد را به مشتری خود اعلام و قوانین محافظتی را برای دفعخطر به آنها توصیه کرد. این قانون سپس قبلاز رسیدن درخواستها به اوج خود، اعمال شد و درنتیحه سرویس مشتری همچنان بهکار خود ادامه داد، درحالیکه Cloud Armor از زیرساختها و حجمکاری آنها محافظت میکرد.

گوگل میگوید که حمله در ساعات اولیهی ژوئن باسرعت ۱۰ هزار درخواست درثانیه آغاز شد، اما درعرض ۸ دقیقه به ۱۰۰ هزار درخواست درثانیه رسید و حفاظت تطبیقی Cloud Armor دراین مرحله شروع بهکار کرد. دودقیقه بعد، شدت حمله به ۴۶ میلیون درخواست در دقیقه افزایش یافت. مشتری اکنون در ایمنی کامل بود و بهکار خود ادامه داد. این حمله درعرض ۶۹ دقیقه متوقف شد.

گوگل در تجزیهوتحلیل خود از این حمله گفت:

این حمله علاوهبر حجم بالای غیرمنتظرهی ترافیک، ویژگیهای درخور توجه دیگری نیز داشت. ۵۲۵۶ آیپی از ۱۳۲ کشور در این حمله مشارکت داشتند. همانطور که درشکل بالا مشاهده میکنید، چهار کشور اول تقریباً ۳۱ درصد از کل ترافیک حمله را بهخود اختصاص دادهاند. این حمله از درخواستهای رمزنگاریشده HTTPS استفاده میکرد که منابع محاسباتی اضافهای را برای تولید نیاز داشتند.

تقریباً ۲۲ درصد از آیپیهای منبع این حمله (۱۱۶۹) با گرههای خروج Tor مطابقت داشت، اگرچه حجم درخواستی که از آن گرهها میآمد فقط ۳ درصد از ترافیک حمله را تشکیل میداد. درحالیکه ما معتقدیم مشارکت Tor درحمله بهدلیل ماهیت سرویسهای آسیبپذیر تصادفی بوده است، تجزیهوتحلیل ما نشان میدهد حتی در ۳ درصد از اوج (بیش از ۱٫۳ میلیون درخواست برثانیه) گرههای خروج Tor میتوانند مقادیر درخورتوجهی از ترافیک ناخواسته را به آن ارسال کنند.

توزیع جغرافیایی و انواع سرویسهای ناامن که برای ایجاد حمله استفاده میشوند با خانوادهی حملات Mēris مطابقت دارد. روش این تیم که بهدلیل حملههای گستردهی خود که رکوردهای DDoS را شکسته، شناختهشده است و از پروکسیهای ناامن برای مبهمکردن منشأ واقعی حملات سواستفاده میکند.

شرکت گوگل هشدار داده که مهاجمان از DDoS برای بهخطر انداختن بارهای کاری حیاتی بهره میبرند و بدینترتیب این شرکت یک استراتژی دفاعی دقیق و بدیهی یعنی Cloud Armor را توصیه کرده است.

منبع: zoomit