یک محقق امنیتی ردیاب ایرتگ اپل را هک کرد

یک محقق امنیتی دریافته که ایرتگ اپل میتواند هک و با اعمال تغییرات نرمافزاری دوباره برنامهنویسی شود. ظاهرا امکان نفوذ به میکروکنترلر ایرتگ وجود دارد و از این طریق میتوان عملکرد ردیاب بلوتوثی اپل را تغییر داد.

مدت زیادی از عرضه ایرتگ اپل نمیگذرد اما یک محقق امنیتی آلمانی با نام کاربری «Stack Smashing» در توییتر اعلام کرده که امکان دسترسی به میکروکنترلر ایرتگ وجود دارد. او پس از ساعتها سروکله زدن با چند ایرتگ مختلف موفق به کپی فریمور این دستگاه شده و دریافته که میتوان میکروکنترلر این ردیاب بلوتوثی را فلش کرد. به عبارت دیگر، این امکان وجود دارد که با برنامهریزی مجدد میکروکنترلر ایرتگ، عملکرد آن را تغییر داد.

Stack Smashing ویدیویی از یک ایرتگ با آدرس NFC متفاوت را در صفحه خود به اشتراک گذاشته که در هنگام اسکن شدن با آیفون به جای آدرس found.apple.com، یک آدرس سفارشی را نشان میدهد. البته انجام این کار راحت نیست و به دانش اولیه بالایی نیاز دارد. در ویدیوی منتشر شده، ایرتگ متعلق به این محقق به چند سیم وصل شده که Stack Smashing مدعی است فقط توان دستگاه را تامین میکنند.

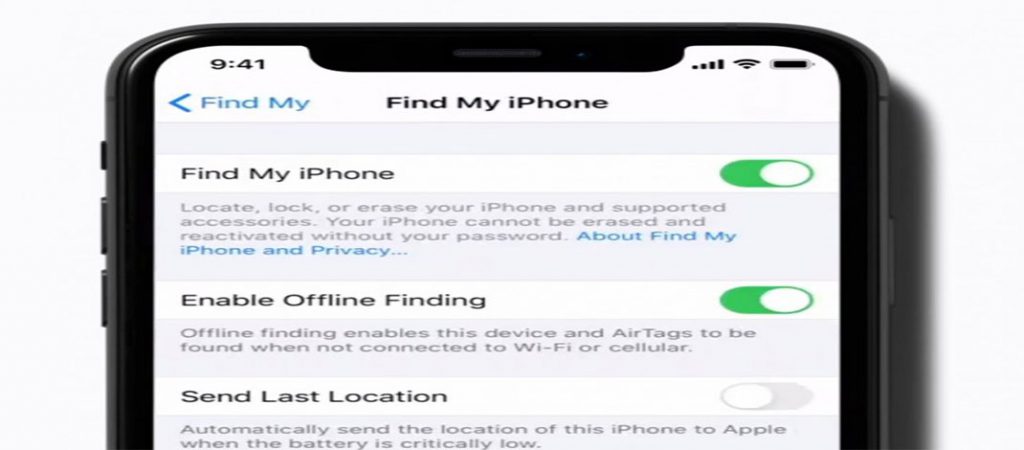

اکنون میتوان حدس زد که بهزودی از تکنیکهای مشابهی برای مصارف شرورانه استفاده شود، با این حال مشخص نیست که تا چه اندازه میتوان کارکردهای ایرتگ را تغییر داد. با توجه به اینکه گجت ردیاب اپل در حالت Lost Mode به شبکه Find My اتکا دارد، میتوان احتمال داد که اپل نوعی بهروزرسانی سمت سرور را برای محصول خود منتشر کند تا ایرتگ در برابر این دستکاریها مقاومتر شود.

محققان پیشتر دریافته بودند که ایرتگ دارای نوعی حالت Debug مخفی است که اطلاعات بسیار بیشتری نسبت به آنچه معمولا درباره دستگاه نیاز است، در اختیار یابنده ایرتگ قرار میدهد. ما چندی قبل در دیجیاتو ایرتگ اپل را برای شما بررسی کردیم و از محدودیتهای آن برای کاربران ایرانی خبر دادیم.