فیشینگ تلفن همراه چیست و چگونه اطلاعات کاربران را سرقت میکند؟

فیشینگ دستگاههای همراه

فیشینگ گوشیهای هوشمند یک خطر جدی است. در یک حمله فیشینگ گوشی هوشمند، هکر بهطور معمول پیامکی برای قربانی ارسال میکند که انتهای پیامک یک لینک کوتاه شده قرار دارد. لینکی که قربانی را به صفحات فیشینگ یا برنامههای مخرب هدایت میکند. اگر کاربر پیوند آلوده را باز کرده و به صفحه مخرب وارد شود، در صفحه فوق اطلاعات هویتی از کاربر درخواست میشود. برخی از هکرها به جای ارسال یک پیامک، ایمیلی برای قربانی ارسال میکنند تا قربانی در مرورگر دستگاه همراه خود آنرا باز کند. در هر دو حالت، هدف دسترسی به اطلاعات حساب کاربری و اطلاعات شخصی قربانی است. گزارشی که سایت computerweekly منتشر کرده نشان میدهد که حملات فیشینگ موبایل در چند سال گذشته رشد چشمگیری داشتهاند و تنها در نیمه دوم سال ۲۰۱۸ میلادی تعداد حملات فیشینگ گوشیهای همراه دو برابر شده است. در گزارش فوق آماده است، گوشیهای هوشمند در مقایسه با کامپیوترهای شخصی به دلیل صفحهنمایش کوچک و عدم تمرکز دقیق کاربران، در برابر حملات فیشینگ آسیبپذیرتر هستند. متخصصان حوزه امنیت دلایل مختلفی برای آسیبپذیر بودن گوشیهای هوشمند ارائه کردهاند که اصلیترین دلایل به شرح زیر هستند:

۱. در یک دستگاه همراه کوچک، کاربر کمتر به جعلی یا نامعتبر بودن ایمیلی که دریافت کرده دقت میکند و به دلیل اینکه آدرسهای اینترنتی صفحات در مرورگرهای موبایلی بهطور کامل نشان داده نمیشوند، در نتیجه اغلب کاربران بدون توجه لینک دریافتی را باز میکنند. در بیشتر موارد آدرس مخرب ارسال شده برای کاربران توسط سایتهای کوتاهکننده لینک پنهان میشوند تا کاربر راحتتر به دام افتد.

۲. کاربران دستگاههای همراه که طیف گستردهای از مردم هستند، در رابطه با مباحث امنیتی و راهکارهای مقابله با حملات فیشینگ اطلاع کافی ندارند و به راحتی فریب میخورند.

۳. بخش عمدهای از برنامههای دستگاههای همراه به ویژه برنامههای اندرویدی دانلود شده از فروشگاههای معتبر و قانونی به اطلاعات شخصی کاربران نیاز دارند، اما متاسفانه از یک رابط کاربری ساده برای دریافت اطلاعات روی گوشی همراه استفاده میکنند. هکرها از این مسئله سوء استفاده کرده و با ساخت یک صفحه یا سایت جعلی مشابه با صفحه برنامه کاربردی واقعی کاربر را فریب میدهند.

۴. پژوهشها نشان میدهند، حداقل ۴۰ درصد از کاربران برای وارد کردن گذرواژه حساب کاربری خود در سایتها از گوشیهای هوشمند خود استفاده میکنند و هکرها نیز در ۶۰ دقیقه اول به سوء استفاده از این اطلاعات میپردازند. متخصصان امنیتی و دپارتمانهای فناوری اطلاعات حداقل به یک ساعت زمان نیاز دارند تا سایتهای جعلی را شناسایی کرده و به مقابله با آنها بپردازند. در دنیای امنیت این شکاف زمانی به نام ساعت طلایی (golden hour) معروف است. حملات فیشینگ عمدتا سازمانهای تجاری معروف، صرافیها و سازمانهای بیمهگر را هدف قرار میدهند. در سال ۲۰۱۸ میلادی، نزدیک به ۷۱ درصد از حملات فیشینگ سازمانهای تجاری را هدف قرار داده بود، در حالی که این آمار در سال ۲۰۱۷ نزدیک به ۶۷ درصد بود. در گذشته، بخش عمدهای از حملات فیشینگ بهطور مستقیم سرویسهای دادهای و منابع انسانی سازمانها را هدف قرار میدادند. اکنون اوضاع فرق کرده است و حملات فیشینگ به شکل وسیعی گسترش پیدا کردهاند و تقریبا هر سازمان یا شرکتی که اطلاعات خاصی در اختیار داشته باشد را هدف قرار میدهند. نیازی به گفتن این جمله نیست که سازمانهای دولتی و مراکز نظامی جزء اصلیترین اهداف هکرها هستند. یک حمله فیشینگ موفق به یک مرکز حساس (دولتی) به هکرها اجازه میدهد اطلاعات ارزشمندی را به دست آورده و این اطلاعات را به رقمهای بالایی در بازار سیاه به فروش برسانند. مهمترین عاملی که باعث شده است حملات فیشینگ و به ویژه فیشینگ موبایل ضریب موفقیت بالایی داشته باشند، عدم وجود سواد امنیت سایبری است. این عدم آگاهی باعث شده است کاربران سازمانها به راحتی در دام هکرها گرفتار شوند. شرکت امنیتی نورتون گزارش میدهد که ۴۴ درصد از مردم نمیدانند که حملات فیشینگ موبایل چیست و درباره راهکارهایی که مانع از قربانی شدن افراد میشوند اطلاع درستی ندارند.

برنامههای کاربردی گوشیهای همراه که ظاهری موجه و قانونی دارند بهطور مشخص به اطلاعات حساب کاربری و مشخصات کاربر که روی گوشی همراهش ذخیره شده دسترسی دارند و قادر هستند اطلاعات فوق را برای هکرها ارسال کنند. این برنامهها بیشتر در فروشگاههای ثالث عرضه میشوند و کاربران نیز بدون اطلاع درباره سازنده نرمافزار، آنرا دانلود کرده و نصب میکنند. در این میان فروشگاه گوگل پلی وضعیت بهتری دارد، زیرا بهطور پیوسته برنامهها را ارزیابی کرده و موارد مشکوک را پاک میکند. بهطور مثال، در سال ۲۰۱۵ میلادی گوگل بسیاری از برنامههای مشکوک و برنامههایی که تصور میشد برای حملات فیشینگ کاربرد دارند را حذف کرد و پس از آن خطمشیهای مشخص و سختگیرانهای برای آپلود برنامهها روی فروشگاه اعمال کرد. به عقیده برخی از کارشناسان، برنامههای اندرویدی در مقایسه با برنامههای iOS در برابر حملات فیشینگ آسیبپذیرتر هستند. شناسایی برنامههای فیشینگ کار سادهای نیست و ممکن است برخی از برنامهها بتوانند از سد مکانیزمهای امنیتی و متخصصان امنیتی گریخته و راهی برای ورود به فروشگاههای نرمافزاری پیدا کنند. به همین دلیل ضروری است که سطح دانش سایبری مردم در ارتباط با حملات فیشینگ ارتقا پیدا کند. اکنون اجازه دهید برخی از معروفترین بردارهای حمله فیشینگ تلفن همراه را بررسی کنیم.

صفحهنمایش کوچک و آدرسهای اینترنتی ناقص

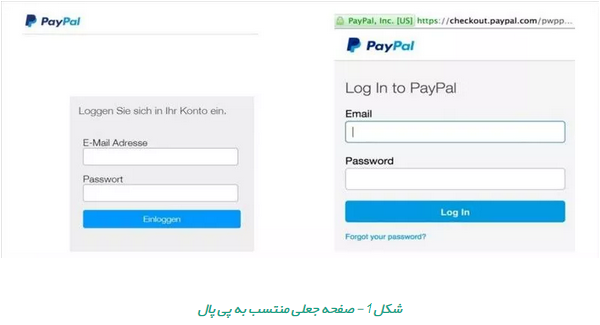

بیشتر دستگاههای همراه و گوشیهای هوشمند صفحهنمایش کوچکی دارند و اجازه نمیدهند کاربر در زمان لمس یک آدرس اینترنتی بهطور کامل آنرا مشاهده کند. شرکتهای نرمافزاری و برنامهنویسان، صفحات وب را به شکل متناسب با گوشیهای همراه بهینهسازی میکنند، به همین دلیل برنامهها و صفحات در زمان باز شدن درون دستگاههای همراه اندازهای مستطیلی شکل دارند که تنها بخش محدودی از یک آدرس اینترنتی را نشان میدهند. کوچک بودن اندازه گوشیهای همراه باعث شده در برخی موارد سازمانها حتا به درستی موفق نشوند لوگوی دلخواه خود را روی صفحه نشان دهند. کاربران زمانی که مشغول گشتوگذار در وب هستند و به سایتهای رسمی مراجعه نمیکنند، بیشتر در معرض حمله فیشینگ قرار دارند، زیرا بهطور کامل آدرس یک صفحه را بررسی نمیکنند. در اغلب موارد نوار آدرس مرورگرها پنهان است و همین مسئله تشخیص معتبر یا جعلی بودن یک سایت را دشوار میکند. شکل ۱ دو سایت مختلف را نشان میدهد که هر دو به وبگاه پیپال اشاره دارند، در حالی که شکل سمت چپ آدرس سایت تقلبی را نشان میدهد که ظاهر آن شبیه به نمونه واقعی طراحی شده است. سایت تقلبی لوگوی پیپال را نداشته و سعی میکند کاربر را به بخشهای دیگر هدایت کند تا وی را فریب دهد. اگر کاربر به نوار آدرس مرورگر خود بی اعتنا باشد، ناخواسته اطلاعات کارت اعتباری را درون وبگاه جعلی وارد کرده و به راحتی در دام هکرها گرفتار میشود.

دسترسی به فروشگاه

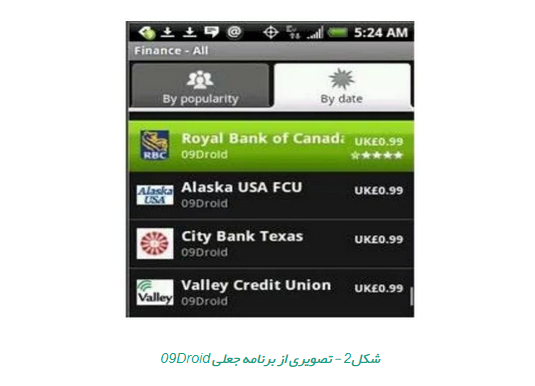

روش دیگر حمله به کاربران با استفاده از فروشگاه برنامههای کاربردی است. این بردار حمله، فیشینگ برنامه کاربردی (application phishing) نام دارد. یک مثال ساده از فیشینگ برنامههای کاربردی Android 09Droid است که برای جمعآوری اطلاعات حسابهای بانکی طراحی شده بود. ۰۹Droid از جمله برنامههایی بود که قربانیان بهطور مستقیم از فروشگاه اندروید آنرا دانلود کرده بودند. شکل ۲ تصویری از برنامه جعلی ۰۹Droid را نشان میدهد.

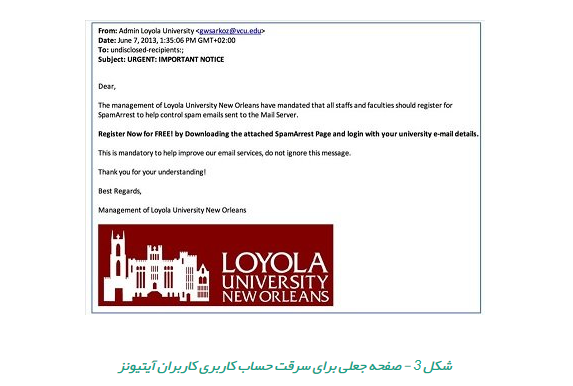

حملات فیشینگ محدود به سیستمعامل اندروید نیستند و روی گوشیهای آیپد با صفحات بزرگ نیز قابل اجرا هستند. شرکت امنیتی Marble Security برای نشان دادن این مسئله که حمله فیشینگ روی دستگاههای آیپد که مجهز به سیستمعامل iOS هستند، قابل اجرا است، یک برنامه آیتیونز جعلی را طراحی کرد. در این مکانیزم حمله ابتدا یک ایمیل برای کاربر ارسال شده و اطلاع میدهد کاربر باید یک صفحه بسیار مهم را روی دستگاه خود نصب کرده و سپس اطلاعات حساب دانشجویی خود را درون آن وارد کند. در ادامه به کاربر اعلام میشد این کار برای مقابله با دریافت هرزنامهها انجام میشود(شکل ۳).

در زمان تکمیل فرم، کاربر فکر میکند در حال وارد کردن اطلاعات در یک صفحه قانونی بوده و در حال ساخت یک پروفایل جدید است (شکل ۴).

سیستمعامل iOS اجازه ساخت پروفایل تایید نشده و نامعتبر را میدهد. در نتیجه کاربر به بخش وارد کردن گذرواژهای که قبلا آنرا تنظیم کرده هدایت میشود. در این بخش، برنامه جعلی حساب اصلی آیتیونز را حذف میکند و حساب جعلی را جایگزین آن میکند. اکنون برنامه جعلی میتواند اطلاعات حساب کاربری را به راحتی سرقت کند.

اسمیشینگ (Smishing)

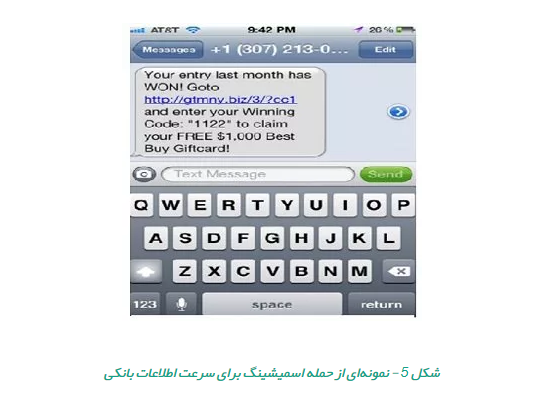

یکی دیگر از بردارهای محبوب در حملات فیشینگ، ارسال پیام کوتاه است. این بردار حمله smishing نام دارد. بردار حمله اسمیشینگ عملکردی یکسان با فیشینگ سنتی دارد، با این تفاوت که به جای دریافت ایمیل، قربانی یک پیام کوتاه دریافت میکند. در این پیام کوتاه به کاربر اعلام میشود نام او جزء برندگان حساب بانکی است و برای دریافت جایزه باید از طریق پیام کوتاه مشخصات حساب بانکی خود را ارسال کند. شکل ۵ نمونه یک حمله اسمیشینگ را نشان میدهد که قربانی برنده لاتاری شده و باید پیوند نشان داده شده را باز کند تا بتواند جایزه خود را دریافت کند.

وایفای و ویشینگ

وایفای فیشینگ زمانی رخ میدهد که کاربر از یک هاتاسپات وایفای عمومی برای اتصال به اینترنت استفاده میکند. دوقلوهای شیطانی

(Evil Twins) تعامل مستقیمی با این بردار حمله دارند. در رویکرد دوقلوهای شیطانی هکرها با ایجاد یک وایفای در مکانهایی که وایفای معتبری ارائه میدهند شبیه به فرودگاهها اقدام به شنود ارتباطات بیسیم میکنند. فیشینگ پست الکترونیک صوتی (vshing) سرنام voice mail phishing نوع دیگری از حمله فیشینگ است که هدفش دستگاههای همراه است. در این بردار حمله هکر سعی میکند از طریق VOIP یا فیشینگ بلوتوث به اطلاعات مالی و شخصی قربانی دست پیدا کند. در سایر بردارهای ویشینگ، هکرها یک پیغام ضبط شده خوشآمدگویی یک بانک معتبر را برای قربانی پخش کرده و او را تشویق میکنند اطلاعات بانکی و اعتباری خود را در راستای دسترسی به سرویسهای بانکداری آنلاین در اختیار آنها قرار دهد.

راهکارهایی برای مقابله با حملات فیشینگ

مکانیزمهای شناسایی و تشخیص حملات فیشینگ که برای گوشیهای همراه طراحی شدهاند، مبتنی بر فهرست سیاه (blacklisting)، فهرست سفید (whitelisting) و فیلترینگ محتوا (content-based filtering) هستند.

مکانیزم فیلترینگ محتوا: در این روش، محتوای متنی برای شناسایی آدرس اینترنتی مشکوک و هماهنگ بودن محتوا با آدرس اینترنتی استفاده میشود. فیلترینگ مبتنی بر محتوا در حقیقت نسخه تکامل یافته تکنیک فیلترسازی هرزنامهها است. فیلترینگ محتوا میتواند بر مبنای مجموعهای از قواعد یا بر مبنای تجزیه و تحلیل آماری پیادهسازی شود تا تفاوت میان یک پیام فیشینگ و یک پیام اصلی را مشخص کند. این رویکرد بهطور موثری اسمشینگ، ویشینگ و حملات فیشینگ وایفای را کشف میکند.

فهرست سیاه: در رویکرد فوق، کاربر به شکل صریح سایتهایی را مشخص میکند که میداند آدرسهای آنها برای حملات فیشینگ استفاده میشود. این روش درصد خطای کاذب مثبت کمی داشته، توسط بیشتر مرورگر پشتیبانی شده و امکان اتصال آن به سرورهای قابل اعتماد برای دریافت فهرستی از آدرسهای مسدود شده نیز وجود دارد. روش فوق برای شناسایی سایتهای فیشینگ عملکرد خوبی دارد، اما برای ویشینگ، اسمیشینگ و وایفای ممکن است خوب کار نکند.

فهرست سفید: در روش فوق کاربران، سایتهایی که اعتماد کامل به آنها دارند را مشخص میکنند و سایر سایتها را پس از انجام ارزیابیهای امنیتی و حصول اطمینان از عاری بودن از موارد مشکوک به فیشینگ به فهرست فوق اضافه میکنند. روش فوق برای شناسایی اسمیشینگ نیز قابل استفاده است. شما مجموعه قواعدی را مشخص میکنید تا جلوی دریافت پیامکهای حاوی آدرسهای اینترنتی (جعلی) را بگیرید.

سخن آخر

شناسایی برنامههای همراه جعلی کار سادهای نیست، اما راهکارهای سادهای وجود دارد که احتمال پیادهسازی موفقیتآمیز حملات فیشینگ را کاهش میدهد. بهکارگیری برنامههای معتبر(برنامههایی که از فروشگاههای معتبر دریافت شدهاند)، آموزش کارمندان (با هدف کلیک نکردن روی لینکهای مشکوک و مبهم)، بهکارگیری مرورگرهای امن (مرورگرهایی که مجهز به فیلترهای امنیتی قدرتمند برای مقابله با سایتهای فیشینگ و باجافزارها هستند)، بهکارگیری بوکمارکها (نشانهها مانع از تایپ اشتباه کاراکترها میشوند. اشتباهی که ممکن است ناخواسته شما را به سمت یک سایت جعلی هدایت کنند) و بهکارگیری راهحلهای امنیتی (شرکتهای امنیتی برای کامپیوترهای دسکتاپ برنامههای ضدویروسی قدرتمندی ارائه میکنند، یک چنین راهحلهایی برای دستگاههای همراه نیز ارائه شده است. برنامه COMODO در فروشگاه گوگل پلی یک راهحل امنیتی خوب برای مقابله با تهدیدات سایبری است که برای دستگاههای اندرویدی عرضه شده است.) راهکارهای مفیدی هستند که برای مقابله با فیشینگ گوشیهای همراه در اختیارتان قرار دارد.

منبع: شبکه-مگ